我们的优势: 10年相关行业经验,专业设计师量身定制 设计师一对一服务模式,上百家客户案例! 企业保证,正规流程,正规合作 7*24小时在线服务,售后无忧

- Google Chrome CVE-2020-6492修复代码执行漏洞:浏览器WebGL组件中的重用漏洞。

- https://www.023niu.com 2020-08-28 13:49:43

- Google修复了Google Chrome浏览器的WebGL(Web Graphics Library)组件中的释放后重用漏洞。成功利用此漏洞后,攻击者可以在浏览器进程的上下文中执行任意代码。

已有 660 人围观

- APP客户端身份验证绕过漏洞:使用Android平台集成开发环境Android Studio安全测试,获取用户密码

- https://www.023niu.com 2020-08-19 12:39:42

- 在授权安全性测试中,使用Android Studio(一个用于Android平台的集成开发环境)来发现APP客户端身份验证绕过漏洞并获取用户密码。

已有 797 人围观

- 密码重置帐户劫持漏洞:分析Mail.ru子域名网站cups.mail.ru

- https://www.023niu.com 2020-08-17 13:15:35

- Mail ru子域名站点cups mail ru中的密码重置帐户劫持漏洞有点有趣,在这里分享一下。

已有 718 人围观

- Windows CVE-2020-1313漏洞分析和利用:影响Windows 10和Windows Server Core产品

- https://www.023niu.com 2020-08-13 15:46:12

- 由于服务中的代码在对调用函数进行身份验证时遇到问题,因此它容易受到特权升级攻击,即,任何用户都被提升为本地系统权限。该漏洞将影响Windows 10和Windows Server Core产品。

已有 705 人围观

- Grafana CVE-2020-13379漏洞分析:重定向和URL参数注入漏洞的综合利用可以在任何Grafana产品实例中实现未经授权的服务器端请求伪造攻击SSRF

- https://www.023niu.com 2020-08-12 14:26:44

- 在Grafana产品实例中,综合利用重定向和URL参数注入漏洞可以实现未经授权的服务器端请求伪造攻击(SSRF)。该漏洞影响Grafana 3 0 1至7 0 1版本。

已有 4448 人围观

- Google Chrome浏览器CVE-2020-6519安全漏洞:攻击者利用漏洞绕过网络的内容安全策略(CSP),窃取用户数据并执行恶意代码。

- https://www.023niu.com 2020-08-12 14:05:38

- Google Chrome浏览器中存在一个安全漏洞。攻击者可以利用此漏洞绕过网络的内容安全策略(CSP),窃取用户数据并执行恶意代码。存在于Windows,Mac和Android上的Chrome,Opera和Edge浏览器中。

已有 309 人围观

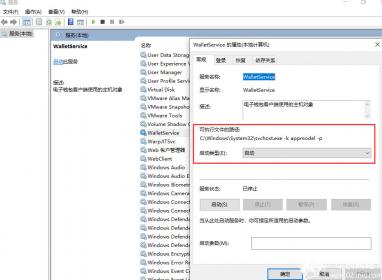

- CVE-2020-1362漏洞分析:WalletService处理CustomProperty对象的过程中越界读写,可导致攻击者获得管理员权限。

- https://www.023niu.com 2020-08-11 12:59:46

- WalletService服务是Windows上的一种服务,用于保存钱包客户端使用的对象,并且仅存在于Windows 10中。 CVE-2020-1362是WalletService

已有 481 人围观

- CVE-2020-13699 TeamViewer漏洞:浏览特定网页时,无需密码黑客即可入侵计算机,悄悄地与计算机建立连接,并进一步利用该系统。

- https://www.023niu.com 2020-08-10 13:29:54

- TeamViewer正式宣布最近已修复了一个漏洞,该漏洞可能使攻击者悄悄地与您的计算机建立连接并进一步利用该系统。漏洞编号:CVE-2020-13699,此漏洞影响TeamViewer版本:8,9,10,11,12,13,14,15。

已有 436 人围观

- CVE-2019-17671未经授权访问漏洞复现:Wordpress漏洞,未经身份验证即可查看部分内容

- https://www.023niu.com 2020-08-07 13:31:13

- WordPress是世界上最好的免费博客发布平台之一。它是根据GNU通用公共许可证授权和发布的。它基于经典的PHP MySQL。PHP用于编写相应的操作代码并生成页面。

已有 475 人围观

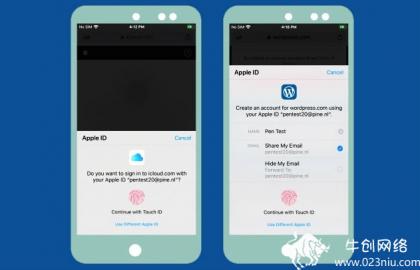

- 通过设置伪热点入侵iCloud帐户,攻击者可未经授权访问用户iCloud帐户。

- https://www.023niu.com 2020-08-06 13:25:57

- 攻击者在用户想要接收强制门户的地方(例如,在机场,酒店或火车站)设置了一个伪造的热点,就可能获得对大量iCloud帐户的访问权限。

已有 301 人围观

- 搭建企业蜜网时如何在内网区域变“废”为宝

- https://www.023niu.com 2020-08-21 12:58:02

- 正常情况下是在公网,DMZ和内网办公区域中部署三层蜜罐系统。今天,我们仅讨论在搭建企业蜜网时如何在内网区域变“废”为宝,而不仅仅是几个可怜的蜜罐。

已有 423 人围观

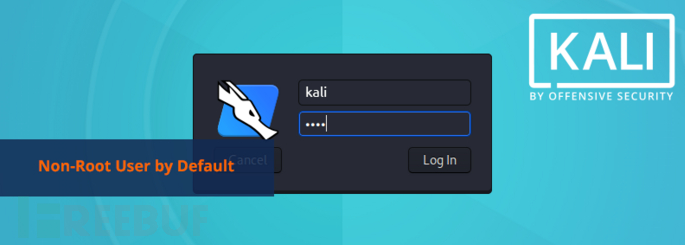

- Kali Linux即将推出的2020.1版安全模型重大改革——默认非root用户

- https://www.023niu.com 2020-01-08 10:17:18

- Kali Linux团队在Twitter上宣布:“新的一年是进行重大改变的好时机,因此,我们宣布在即将发布的2020 1版本中,Kali安全模型也将进行重大改革——默认非root用户。”

已有 999 人围观

- 软件开发:渗透工具BlackArch Linux 2020.01.01发布

- https://www.023niu.com 2020-01-02 10:07:37

- 现在可以从官方网站上下载BlackArch Linux 2020 01 01,其中提供了Live,NetInstall ISO映像和OVA映像。 现有用户不需要重新下载ISO映像,他们只需要执行更新即可。

已有 228 人围观

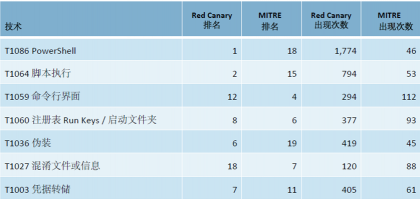

- 浅谈ATT&CK中攻击者最常用的七项技术

- https://www.023niu.com 2019-12-28 10:18:36

- Mitre ATT&CK与从Red Canary单独编译的前20种技术相比,我们发现有7种技术重叠,即PowerShell,脚本执行,命令行界面,注册表Run Key 启动文件夹,伪装以及混淆或信息,凭据转储。

已有 406 人围观

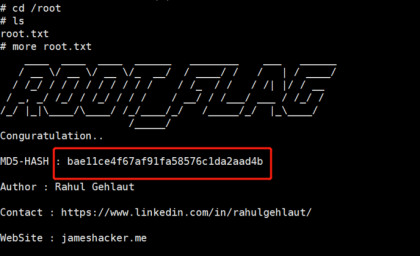

- 各种漏洞环境的靶场平台Vulnhub,靶机名称:Os-Bytesec

- https://www.023niu.com 2019-12-26 10:09:38

- 提供各种漏洞环境的靶场平台Vulnhub,可为安全爱好者提供各种漏洞环境,以供他们学习和渗透。 大多数环境都是准备好的虚拟机映像文件。 这些映像是经过预先设计的,具有多个漏洞

已有 989 人围观

- 数据安全能力成熟度模型DSMM的数据处理安全

- https://www.023niu.com 2019-12-10 19:57:51

- 数据安全生命周期分为几个阶段:获取,传输,存储,处理,交换和销毁。 数据处理阶段是整个周期的核心阶段。 数据处理安全性是否与整体数据安全性直接相关

已有 314 人围观

- KVMSEC:Linux内核虚拟机的安全扩展

- https://www.023niu.com 2019-12-11 20:17:45

- 使用虚拟PC作为应用程序的数据中心服务器群集已经迅速增长。 本文介绍的此体系结构的优点是提高了全局系统的安全性

已有 216 人围观

- Linux 5.3-通过io_uring使用内核Creds将sendmsg()卸载到内核线程上来进行特权升级

- https://www.023niu.com 2019-12-19 10:04:08

- Linux 5 3-通过io_uring使用内核Creds将sendmsg()卸载到内核线程上来进行特权升级

已有 469 人围观

- 对Electron架构应用程序进行白盒安全测试,通过开放重定向跳转漏洞,提权到远程代码执行漏洞(RCE)。

- https://www.023niu.com 2020-08-27 13:08:03

- 在对Electron架构应用程序进行的白盒安全测试中,通过该应用程序中的一个开放的重定向跳转漏洞,并在调试功能的帮助下,提权了远程代码执行漏洞(RCE)。

已有 1067 人围观

- 漏洞复现分析之通达OA

- https://www.023niu.com 2020-08-20 11:19:08

- 目标文件用于确定用户是否登录。如果没有登录,则无法上传。因此,删除此文件可以成功上传webshell。

已有 409 人围观

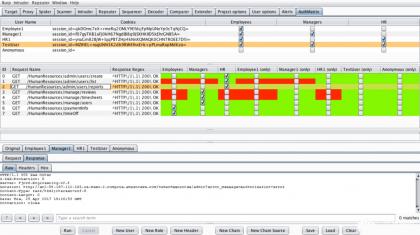

- AuthMatrix:BurpSuite工具,用于Web应用程序和服务的身份验证和安全性测试

- https://www.023niu.com 2020-08-04 13:20:04

- AuthMatrix是Burp Suite工具的插件,可以帮助研究人员对Web应用程序和Web服务的身份验证机制进行安全测试。借助AuthMatrix,测试人员可以专注于特定应用程序的用户表,权限,角色和请求

已有 822 人围观

- Android APP静态分析存储不安全和密码的硬编码泄漏,导致登录短信管理系统并劫持短信接口配置

- https://www.023niu.com 2020-03-14 00:41:36

- Android APP静态分析存储不安全和密码的硬编码泄漏,导致登录短信管理系统并劫持短信接口配置。

已有 857 人围观

- 执行分段免杀,使用Xor加密具有不同密钥的弹出cmd程序

- https://www.023niu.com 2020-03-13 17:07:33

- 编写shellcode时,如何在执行时进行解码,然后调用并解码,然后在解码后执行? 分阶段执行,并且解密密钥不同。

已有 467 人围观

- 登录、注册、账号、密码、验证码等表单渗透经验介绍

- https://www.023niu.com 2020-03-06 16:56:41

- 在甲方授权的渗透测试中,经常会遇到各种形式表单:登录,注册,帐户,密码,验证码和其他形式。本文着重介绍各种表单形式的渗透经验。

已有 710 人围观

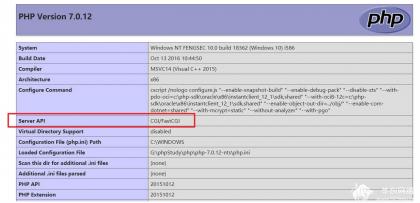

- Pikachu靶场复现钓鱼攻击之Basic认证后数据无法发送到后台,PHP的HTTP身份验证机制仅在PHP作为Apache模块运行时有效

- https://www.023niu.com 2020-02-27 15:56:33

- Pikachu靶场复现钓鱼攻击之Basic认证后数据无法发送到后台,重复弹出认证提示框原因分析及解决方法,PHP的HTTP身份验证机制仅在PHP作为Apache模块运行时有效。

已有 971 人围观

- 使用CentOS8和NGINX尝试ModSecurity启动Web应用程序WAF

- https://www.023niu.com 2020-02-22 14:02:16

- 尝试使用ModSecurity启动Web应用程序并在测试环境中运行。 测试环境由NGINX CentOS8设备组成,结果比预期的要难得多。

已有 373 人围观

- 网站或软件系统上线前对注册功能的安全测试

- https://www.023niu.com 2020-02-21 13:51:54

- 应用程序系统都有一个注册模块。非法用户则通过注册模块来达到难以言喻的目的,通过注册模块与服务器进行交互(用户输入不可信),因此在系统联机之前,必须在注册模块上执行测试。

已有 309 人围观

- 从WEB安全的角度介绍hihttps如何通过机器学习自动生成对抗规则的5个过程

- https://www.023niu.com 2020-02-18 14:37:04

- hihttps是一个免费的Web应用程序防火墙,支持无监督机器学习,自主对抗,重新定义Web安全性。从WEB安全的角度介绍hihttps如何通过机器学习自动生成对抗规则的5个过程。

已有 408 人围观

- 整理总结各类web扫描器的特征

- https://www.023niu.com 2020-08-24 13:29:09

- Web扫描程序通过构造特殊请求来扫描Web系统中可能存在的安全漏洞。它是渗透的必要工具。本文尝试从扫描的检测方向入手,根据扫描的功能和所生成的请求内容对其进行分类。

已有 1307 人围观

- 针对WastedLocker勒索软件样本的详细技术分析

- https://www.023niu.com 2020-08-21 13:41:18

- 对于网络犯罪分子而言,在目标攻击中使用勒索软件已成为一种普遍现象。每月都有新的勒索软件攻击,有时甚至更频繁。在本文中,我们将对WastedLocker勒索软件的样本进行详细的技术分析。

已有 276 人围观

- BEC攻击:在Gmail和AOL等合法平台上注册帐户进行。

- https://www.023niu.com 2020-08-11 12:49:54

- 越来越多的网络罪犯使用在Gmail和AOL等合法平台上注册的帐户进行BEC攻击,BEC攻击影响了成千上万的组织。

已有 139 人围观

- 网络钓鱼-个人和组织面临的安全威胁,使用恶意电子邮件和网站来攻击用户

- https://www.023niu.com 2020-08-07 12:31:00

- 在当今的Internet环境中,网络钓鱼是个人和组织面临的更大的安全威胁。员工的“网络钓鱼”是不同规模的组织的主要风险,因为对手会使用恶意电子邮件和网站来攻击用户。

已有 227 人围观

- 定位服务不等于GPS,不同用户适用不同定位数据防泄漏措施

- https://www.023niu.com 2020-08-06 13:57:15

- 位置数据对于许多移动设备来说都是必不可少的,但是由于它可以显示用户的实时位置,变化甚至用户的日常活动,因此该数据具有很高的价值,并且存在潜在的数据泄漏风险。

已有 200 人围观

- 利用攻击西门子PLC系列S7-300的过程和思路介绍适合学习的工控工具和框架

- https://www.023niu.com 2020-03-18 14:59:35

- 工控安全主要包括工控设备私有协议安全分析,工控设备固件系统的安全以及工控设备应用程序的安全等。利用攻击西门子PLC系列S7-300的过程和思路介绍适合学习的工控工具和框架。

已有 843 人围观

- APT攻防之DLL劫持技术与白利用结合

- https://www.023niu.com 2020-03-18 14:05:00

- 从蓝队的角度来看,我们可以更好地理解攻击者将广泛使用的那些恶意技术,以进行实际的网络攻击,从而更好地防御此类攻击。

已有 570 人围观

- 流氓应用程序收集隐私:分析Apple设备剪贴板上泄漏GPS信息的潜在危险

- https://www.023niu.com 2020-03-17 14:56:42

- 分析Apple设备剪贴板上泄漏GPS信息潜在危险。当 iPhone或iPad用户使用APP时,不可避免某些APP会请求打开定位权限,以便获得用户的当前位置,例如地图,外卖店和其他生活方式的应用程序。

已有 268 人围观

- 绕过Android SDK网络安全配置:Frida脚本利用,测试脚本分析脚本的运行机制

- https://www.023niu.com 2020-03-11 03:32:02

- 绕过Android SDK网络安全配置:Frida脚本利用,测试脚本分析脚本的运行机制。

已有 472 人围观

- 如何从内存加载动态链接库(DLL)

- https://www.023niu.com 2020-03-08 02:59:58

- 如何从内存加载动态链接库(DLL)。

已有 371 人围观

针对WastedLocker勒索软件样本的详细技术分析

https://www.023niu.com: 对于网络犯罪分子而言,在目标攻击中使用勒索软件已成为一种普遍现象。每月都有新的勒索软件攻击,有时甚至更频繁。在本文中,我们将对WastedLocker勒索软件的样本进行详细的技术分析。

2020-08-21 13:41:18 )276( 亮了

搭建企业蜜网时如何在内网区域变“废”为宝

https://www.023niu.com: 正常情况下是在公网,DMZ和内网办公区域中部署三层蜜罐系统。今天,我们仅讨论在搭建企业蜜网时如何在内网区域变“废”为宝,而不仅仅是几个可怜的蜜罐。

2020-08-21 12:58:02 )423( 亮了

漏洞复现分析之通达OA

https://www.023niu.com: 目标文件用于确定用户是否登录。如果没有登录,则无法上传。因此,删除此文件可以成功上传webshell。

2020-08-20 11:19:08 )409( 亮了

APP客户端身份验证绕过漏洞:使用Android平台集成开发环境Android Studio安全测试,获取用户密码

https://www.023niu.com: 在授权安全性测试中,使用Android Studio(一个用于Android平台的集成开发环境)来发现APP客户端身份验证绕过漏洞并获取用户密码。

2020-08-19 12:39:42 )797( 亮了

流氓应用程序收集隐私:分析Apple设备剪贴板上泄漏GPS信息的潜在危险

https://www.023niu.com: 分析Apple设备剪贴板上泄漏GPS信息潜在危险。当 iPhone或iPad用户使用APP时,不可避免某些APP会请求打开定位权限,以便获得用户的当前位置,例如地图,外卖店和其他生活方式的应用程序。

2020-03-17 14:56:42 )268( 亮了

CVE-2019-17016 Firefox浏览器漏洞:使用单个注入点提取CSS数据

https://www.023niu.com: Firefox浏览器中发现了一个安全漏洞。此漏洞为CVE-2019-17016。在分析此安全漏洞时发现了一种新技术,该技术使用单个注入点从Firefox浏览器中提取CSS数据。

2020-03-16 17:40:03 )242( 亮了