我们的优势: 10年相关行业经验,专业设计师量身定制 设计师一对一服务模式,上百家客户案例! 企业保证,正规流程,正规合作 7*24小时在线服务,售后无忧

- CVE-2019-8641漏洞:iOS 12.4

- https://www.023niu.com 2020-01-14 14:23:31

- 根据Google发布的信息,掌握了此漏洞的恶意元素只需要知道与iOS设备相对应的Apple ID,就可以在几分钟内突破手机和帐户密码来获取用户的文件,照片, 帐户信息,邮件。

已有 299 人围观

- Resin payload复现Hessian反序列化RCE漏洞

- https://www.023niu.com 2020-01-14 13:57:35

- Hessian是轻量级的RPC框架。 它基于HTTP协议传输,并使用Hessian二进制序列化,对于较大的数据包更友好。

已有 1445 人围观

- IDOR越权漏洞:Airbnb平台被窃取房东资金

- https://www.023niu.com 2020-01-10 10:51:02

- 漏洞将至少影响Airbnb平台中房东帐户的20%至30%。 攻击者只需使用漏洞即可添加自己的银行帐户,随后房东的付款将流入攻击者的银行帐户并成为攻击者 所有。

已有 338 人围观

- 越权漏洞(IDOR)的发现经验:用户注册、邮件订阅、意见反馈

- https://www.023niu.com 2020-01-09 09:24:06

- 此类漏洞通常发生在Web应用程序提供给用户的基于输入的对象中。 该漏洞的影响将使攻击者可以绕过授权限制并访问目标系统中不应访问的其他资源或数据。

已有 428 人围观

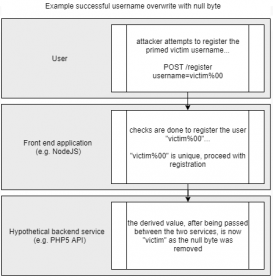

- “空字节溢出”漏洞:对一个标准Web应用的用户输入点进行Fuzzing测试

- https://www.023niu.com 2020-01-08 10:50:11

- 对一个标准Web应用的用户输入点进行了Fuzzing测试,就发现“空字节溢出”漏洞。

已有 385 人围观

- APP扫码安全:讨论Firefox IOS v10浏览器中的代码扫描XSS漏洞

- https://www.023niu.com 2020-01-07 09:59:59

- 我们几乎所有人都使用手机的代码扫描功能,但是您是否想知道,如果您信任的应用程序的代码扫描功能中发生安全错误,让我们谈谈Firefox IOS v10浏览器中的代码扫描XSS漏洞。

已有 302 人围观

- 操纵BGP Communities来实现劫持攻击

- https://www.023niu.com 2020-01-06 09:48:06

- 通过操纵BGP社区实施劫持攻击是一种非常新颖的方法。这种劫持方法可以避免路由黑洞,隐蔽性高,许多传统的检测方法无法检测到。 当然,发生攻击时有防御措施。

已有 258 人围观

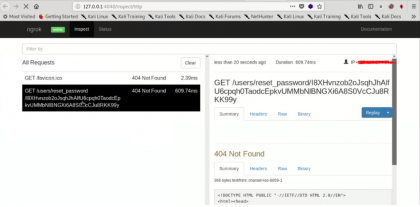

- 使用目标网站的“忘记密码”功能,在重置密码请求数据包中添加X-Forwarded-Host主机信息

- https://www.023niu.com 2020-01-05 20:36:40

- 使用目标网站的“忘记密码”功能,在重置密码请求数据包中添加X-Forwarded-Host主机信息,目标站点被诱使将密码重置链接重定向到其自己的服务器,从而完全劫持了受害者的帐户。

已有 274 人围观

- 国内儿童智能手表爆高危安全防护漏洞映射网站建设安全的重要性

- https://www.023niu.com 2020-01-04 09:31:48

- 国内儿童智能手表爆高危安全防护漏洞映射网站建设安全的重要性,建立网站时,为了公司的长远发展请尽量避免使用开放源代码系统来建立网站。

已有 147 人围观

- 从Avast防病毒软件中发现价值5,000美元的反射XSS

- https://www.023niu.com 2019-12-08 21:25:25

- 本文介绍了作者从Avast桌面防病毒软件发现的反射性XSS漏洞(CVE-2019–18653)

已有 246 人围观

针对WastedLocker勒索软件样本的详细技术分析

https://www.023niu.com: 对于网络犯罪分子而言,在目标攻击中使用勒索软件已成为一种普遍现象。每月都有新的勒索软件攻击,有时甚至更频繁。在本文中,我们将对WastedLocker勒索软件的样本进行详细的技术分析。

2020-08-21 13:41:18 )276( 亮了

搭建企业蜜网时如何在内网区域变“废”为宝

https://www.023niu.com: 正常情况下是在公网,DMZ和内网办公区域中部署三层蜜罐系统。今天,我们仅讨论在搭建企业蜜网时如何在内网区域变“废”为宝,而不仅仅是几个可怜的蜜罐。

2020-08-21 12:58:02 )423( 亮了

漏洞复现分析之通达OA

https://www.023niu.com: 目标文件用于确定用户是否登录。如果没有登录,则无法上传。因此,删除此文件可以成功上传webshell。

2020-08-20 11:19:08 )409( 亮了

APP客户端身份验证绕过漏洞:使用Android平台集成开发环境Android Studio安全测试,获取用户密码

https://www.023niu.com: 在授权安全性测试中,使用Android Studio(一个用于Android平台的集成开发环境)来发现APP客户端身份验证绕过漏洞并获取用户密码。

2020-08-19 12:39:42 )797( 亮了

流氓应用程序收集隐私:分析Apple设备剪贴板上泄漏GPS信息的潜在危险

https://www.023niu.com: 分析Apple设备剪贴板上泄漏GPS信息潜在危险。当 iPhone或iPad用户使用APP时,不可避免某些APP会请求打开定位权限,以便获得用户的当前位置,例如地图,外卖店和其他生活方式的应用程序。

2020-03-17 14:56:42 )268( 亮了

CVE-2019-17016 Firefox浏览器漏洞:使用单个注入点提取CSS数据

https://www.023niu.com: Firefox浏览器中发现了一个安全漏洞。此漏洞为CVE-2019-17016。在分析此安全漏洞时发现了一种新技术,该技术使用单个注入点从Firefox浏览器中提取CSS数据。

2020-03-16 17:40:03 )242( 亮了