我们的优势: 10年相关行业经验,专业设计师量身定制 设计师一对一服务模式,上百家客户案例! 企业保证,正规流程,正规合作 7*24小时在线服务,售后无忧

- CVE-2019-1215漏洞成因分析:用后释放漏洞,ws2ifsl.sys中,实现本地提权

- https://www.023niu.com 2020-02-10 11:10:42

- 分析用后释放漏洞(CVE-2019-1215)成因,该漏洞存在于ws2ifsl sys中,一旦成功利用,攻击者将有可能实现本地提权。在Windows 10 19H1(1903)x64平台上进行测试。

已有 335 人围观

- Sudo漏洞(CVE-2019-18634):在某些配置下,它可能允许低特权用户或恶意程序在Linux或macOS系统上以root用户身份执行命令。

- https://www.023niu.com 2020-02-05 11:49:49

- Sudo是常用的实用程序之一,预装在macOS设备和几乎所有UNIX或Linux操作系统上的重要命令,为用户提供了不同的特权,可在不切换操作环境的情况下运行应用程序或命令。

已有 1086 人围观

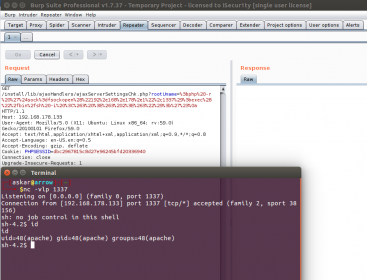

- CVE-2019-16662,CVE-2019-16663:rConfig网络设备配置管理工具的两个远程代码执行漏洞分析

- https://www.023niu.com 2020-02-04 10:28:30

- rConfig是一个开源网络设备配置管理实用程序,借助rConfig,网络工程师可以快速,频繁地管理网络设备的快照,其中找到两个远程代码执行漏洞CVE-2019-16662,CVE-2019-16663。

已有 729 人围观

- PayPal登录界面高危漏洞:分析身份验证机制,通过请求验证码质询服务端(reCAPTCHA challenge),获取注册邮箱和明文密码

- https://www.023niu.com 2020-02-03 10:43:56

- PayPal登录界面高危漏洞:分析身份验证机制,通过请求验证码质询服务端(reCAPTCHA challenge),获取PayPal注册邮箱和明文密码。

已有 1745 人围观

- CVE-2019-0708 漏洞(远程桌面服务远程执行代码漏洞)的复现及测试

- https://www.023niu.com 2020-01-29 13:20:05

- 此漏洞是预身份验证,无需用户交互。成功利用此漏洞的攻击者可以在目标系统上执行任意代码。攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。

已有 1254 人围观

- SOP(同源策略)绕过漏洞:Keybase的CORS策略错误配置,可以操纵浏览器缓存获取用户敏感数据信息

- https://www.023niu.com 2020-01-21 22:16:23

- 由于通过CORS(跨域资源共享)机制启用了Keybase io使用的多个API端点,这种缓解同源策略的机制在某种程度上克服了同源策略的严格限制,允许不同域服务器实施交互式请求。

已有 320 人围观

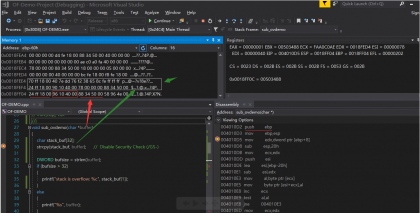

- CVE-2017-11882缓冲区漏洞实验复现:可执行非授权命令、执行恶意shellcode等高危攻击操作

- https://www.023niu.com 2020-01-21 10:49:40

- 缓冲区溢出是一个非常普遍的漏洞,广泛存在于操作系统和各种应用程序软件中。 非授权命令、执行恶意shellcode等高危攻击操作。CVE-2017-11882是令我印象深刻并发现它更有趣的一种。

已有 422 人围观

- 微软win7正式宣布停服,双星0day漏洞利用来袭,360盾甲拦截并提供补丁下载

- http://www.023niu.com 2020-01-16 11:45:38

- 但是,就在微软宣布暂停Windows 7系统之前,前所未有的0day漏洞组合攻击正等待引爆。 IE和Firefox浏览器的全球首个0day漏洞联合攻击悄然发生。

已有 591 人围观

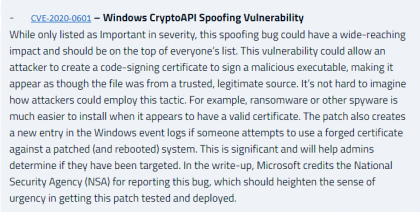

- CVE-2020-0601:CryptoAPI.dll椭圆曲线密码(ECC)证书验证绕过漏洞

- https://www.023niu.com 2020-01-16 11:29:50

- 随着Microsoft发布该修补程序,已经有多家媒体对此进行了报道,但是漏洞描述与官方公开文档之间存在一些差异,某些媒体在揭露事实,夸大事实,恶意投机和发布不负责任的虚假内容。

已有 332 人围观

- 科技巨头思科最近解决了影响其Webex和IOS XE软件产品的两个严重漏洞

- https://www.023niu.com 2020-01-15 09:55:38

- 思科系统(Cisco Systems)发布了针对其产品中两个严重漏洞的安全补丁,其中包括Webex视频会议平台的远程代码执行缺陷。

已有 222 人围观

针对WastedLocker勒索软件样本的详细技术分析

https://www.023niu.com: 对于网络犯罪分子而言,在目标攻击中使用勒索软件已成为一种普遍现象。每月都有新的勒索软件攻击,有时甚至更频繁。在本文中,我们将对WastedLocker勒索软件的样本进行详细的技术分析。

2020-08-21 13:41:18 )276( 亮了

搭建企业蜜网时如何在内网区域变“废”为宝

https://www.023niu.com: 正常情况下是在公网,DMZ和内网办公区域中部署三层蜜罐系统。今天,我们仅讨论在搭建企业蜜网时如何在内网区域变“废”为宝,而不仅仅是几个可怜的蜜罐。

2020-08-21 12:58:02 )423( 亮了

漏洞复现分析之通达OA

https://www.023niu.com: 目标文件用于确定用户是否登录。如果没有登录,则无法上传。因此,删除此文件可以成功上传webshell。

2020-08-20 11:19:08 )409( 亮了

APP客户端身份验证绕过漏洞:使用Android平台集成开发环境Android Studio安全测试,获取用户密码

https://www.023niu.com: 在授权安全性测试中,使用Android Studio(一个用于Android平台的集成开发环境)来发现APP客户端身份验证绕过漏洞并获取用户密码。

2020-08-19 12:39:42 )797( 亮了

流氓应用程序收集隐私:分析Apple设备剪贴板上泄漏GPS信息的潜在危险

https://www.023niu.com: 分析Apple设备剪贴板上泄漏GPS信息潜在危险。当 iPhone或iPad用户使用APP时,不可避免某些APP会请求打开定位权限,以便获得用户的当前位置,例如地图,外卖店和其他生活方式的应用程序。

2020-03-17 14:56:42 )268( 亮了

CVE-2019-17016 Firefox浏览器漏洞:使用单个注入点提取CSS数据

https://www.023niu.com: Firefox浏览器中发现了一个安全漏洞。此漏洞为CVE-2019-17016。在分析此安全漏洞时发现了一种新技术,该技术使用单个注入点从Firefox浏览器中提取CSS数据。

2020-03-16 17:40:03 )242( 亮了