影响生物认证系统的众多信息安全问题,客观的评估与使用现有的生物认证系统相关的风险信息

摘要:如今,生物识别技术已用于商业办公室,工业自动化系统,公司,数量和种类正在不断增加。 不幸的是,与许多其他最近迅速发展的技术一样,生物特征认证系统已被证明具有重大缺陷

生物识别数据处理和存储

生物识别数据作为不可伪造的唯一个人标识符的概念从根本上是错误的。

首先,尽管认证系统对生物数据的识别精度较高,但是在许多应用中仍然存在缺陷。 这种识别不仅是两个物种是否相等的计算。 生物测定系统通常具有假阴性和假阳性结果的可能性。

其次,研究表明,许多人类生物特征可以被恶意伪造,复制数字生物特征数据可能比复制物理生物特征容易。

一旦第三个生物特征数据泄漏,它将始终被泄漏:用户无法像更改密码一样更改指纹。 此外,生物识别数据可能同时对所有应用程序有害。 因此,一个人的余生可能会受到影响。

事实证明,生物特征数据可以以攻击者易于访问的格式存储。 一个例子是在基于Web的生物安全性智能锁平台BioStar 2中发现的一个重大漏洞,该服务具有可公开访问的数据库,该数据库包含2780万条记录以及来自83个国家/地区的5700个组织的员工,数据总量为23G。 该数据库还包含约一百万个指纹记录和面部识别信息。

随着生物特征认证系统应用程序的增加,生物特征认证数据不仅会引起特殊服务部门的兴趣,还会引起其他攻击者的兴趣。

风险评估

考虑到这些风险,我们决定评估生物特征数据处理系统(处理和存储数据的服务器以及用于收集生物特征数据的工作站)在多大程度上容易受到恶意攻击。

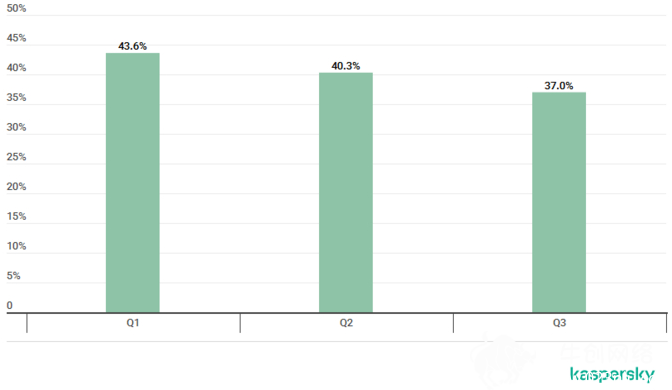

三分之一的系统受到威胁

在2019年第三季度,收集,处理和存储生物识别数据的计算机中有37%被检测到恶意软件,这意味着每三台计算机中就有一台受到恶意软件感染的风险。

威胁源

对威胁源的分析表明,与许多其他需要增强安全措施的系统(例如工业自动化系统,楼宇管理系统等)一样,Internet是威胁的主要来源。

14.4%的生物特征数据处理系统在Internet上受到威胁,包括恶意和网络钓鱼站点以及基于Web的电子邮件服务。

可移动设备(8%)和网络文件夹(6.1%)最常用于分发蠕虫。 蠕虫感染计算机后,通常会下载间谍软件,特洛伊木马和勒索软件。

电子邮件客户端中的威胁通常是网络钓鱼电子邮件(商品和服务传递虚假消息,付款,RFQ,RFP等),其中包含指向带有恶意代码的恶意网站或Office文档的链接。

最危险的因素

在对生物识别数据处理和存储系统的潜在威胁中,间谍软件,网络钓鱼恶意软件,勒索软件和银行木马对此类系统构成了最大威胁。

总体而言,在2019年第三季度,用于收集,处理和存储生物特征数据的计算机中有5.4%感染了间谍软件,用于网络钓鱼攻击的恶意软件和勒索软件分别占5.1%和1.9%。

其他类型的恶意软件包括窃取银行数据的恶意程序(占1.5%)。 这些恶意程序不太可能窃取生物特征数据。 但是,预计不久的将来将会出现从银行和金融系统窃取生物识别数据的恶意软件。

总结一下

在2019年第三季度,用于收集,处理和存储生物识别数据的计算机中有37%面临恶意软件感染的风险,其中特洛伊木马(占分析的所有计算机的5.4%),用于网络钓鱼攻击的恶意计算机(5.1% ),勒索软件(1.9%)和银行木马(1.5%)。

该恶意软件可以:窃取机密信息,加载和执行任意软件,并使攻击者能够远程控制受感染的计算机。 尽管这些威胁并不是专门为窃取或篡改生物特征数据而设计的,但它们已经具备了这种功能。 这就是为什么我们认为将生物识别系统暴露于Internet对服务提供商和个人用户的巨大风险。

还应注意,生物特征数据处理和存储系统(尤其是生物特征数据库)通常部署在与其他系统共享的应用服务器上,而不是部署在专用计算机上。 如果攻击者使用生物特征认证系统攻击电子邮件服务器或组织的网站,他们还可能在同一服务器上找到生物特征数据库。

综上所述,生物认证数据的安全性非常重要,需要引起业界,政府监管机构,信息安全专家和公众的关注。

人机验证(Captcha)绕过方法:使用Chrome开发者工具在目标网站登录页面上执行简单的元素编辑,以实现Captcha绕过

牛创网络: " 人机身份验证(Captcha)通常显示在网站的注册,登录名和密码重置页面上。 以下是目标网站在登录页面中排列的验证码机制。 从上图可以

2020-01-26 12:44:09 )9335( 亮了

自动发现IDOR(越权)漏洞的方法:使用BurpSuite中的Autozie和Autorepeater插件来检测和识别IDOR漏洞,而无需手动更改每个请求的参数

牛创网络: "自动发现IDOR(越权)漏洞的方法:使用BurpSuite中的Autozie和Autorepeater插件来检测和识别IDOR漏洞,而无需手动更改每个请求的参数

2020-01-30 14:04:47 )6436( 亮了

Grafana CVE-2020-13379漏洞分析:重定向和URL参数注入漏洞的综合利用可以在任何Grafana产品实例中实现未经授权的服务器端请求伪造攻击SSRF

牛创网络: "在Grafana产品实例中,综合利用重定向和URL参数注入漏洞可以实现未经授权的服务器端请求伪造攻击(SSRF)。该漏洞影响Grafana 3 0 1至7 0 1版本。

2020-08-12 14:26:44 )4492( 亮了

Nginx反向代理配置及反向代理泛目录,目录,全站方法

牛创网络: "使用nginx代理dan(sui)是http响应消息写入服务地址或Web绝对路径的情况。 写一个死的服务地址是很少见的,但它偶尔也会发生。 最棘手的是写入web绝对路径,特别是如果绝对路径没有公共前缀

2019-06-17 10:08:58 )4037( 亮了

fortify sca自定义代码安全扫描工具扫描规则(源代码编写、规则定义和扫描结果展示)

牛创网络: "一般安全问题(例如代码注入漏洞),当前fortify sca规则具有很多误报,可通过规则优化来减少误报。自带的扫描规则不能检测到这些问题。 需要自定义扫描规则,合规性角度展示安全风险。

2020-02-12 10:49:07 )3645( 亮了

整理几款2020年流行的漏洞扫描工具

牛创网络: "漏洞扫描器就是确保可以及时准确地检测信息平台基础架构的安全性,确保业务的平稳发展,业务的高效快速发展以及公司,企业和国家 地区的所有信息资产的维护安全。

2020-08-05 14:36:26 )2739( 亮了

微擎安装使用技巧-微擎安装的时候页面显示空白是怎么回事?

牛创网络: "我们在公众号开发中,有时候会用到微擎,那我们来看一下微擎安装的时候页面显示空白是怎么回事吧

2019-06-08 15:34:16 )2325( 亮了

渗透测试:利用前端断点拦截和JS脚本替换对前端加密数据的修改

牛创网络: " 本文介绍的两种方法,虽然断点调试比JS脚本代码替换更容易,但是JS脚本代码替换方法可以实现更强大的功能,测试人员可以根据实际需要选择适当的测试方法

2020-01-07 09:34:42 )2126( 亮了

从工业界到学界盘点SAS与R优缺点比较

牛创网络: "虽然它在业界仍然由SAS主导,但R在学术界广泛使用,因为它的免费开源属性允许用户编写和共享他们自己的应用程序 然而,由于缺乏SAS经验,许多获得数据分析学位的学生很难找到工作。

2019-07-13 22:25:29 )1903( 亮了

41款APP侵犯用户隐私权:QQ,小米,搜狐,新浪,人人均被通报

牛创网络: "随着互联网的不断发展,我们进入了一个时代,每个人都离不开手机。 但是,APP越来越侵犯了用户隐私权。12月19日,工业和信息化部发布了《关于侵犯用户权益的APP(第一批)》的通知。

2019-12-20 11:28:14 )1805( 亮了