登录、注册、账号、密码、验证码等表单渗透经验介绍

摘要:在甲方授权的渗透测试中,经常会遇到各种形式表单:登录,注册,帐户,密码,验证码和其他形式。本文着重介绍各种表单形式的渗透经验。

在甲方授权的渗透测试中,经常会遇到各种形式表单:登录,注册,帐户,密码,验证码和其他形式。本文着重介绍各种表单形式的渗透经验。

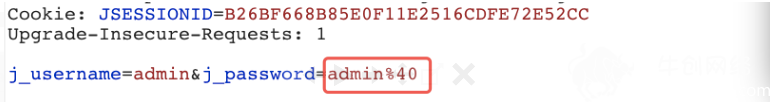

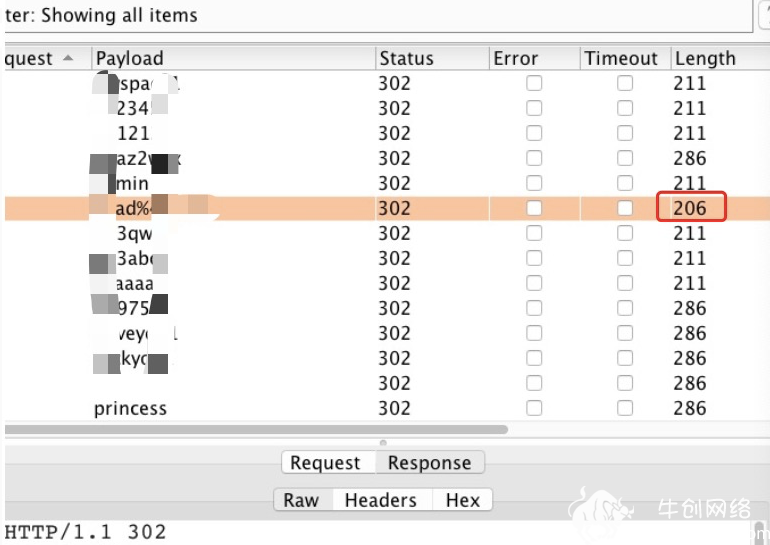

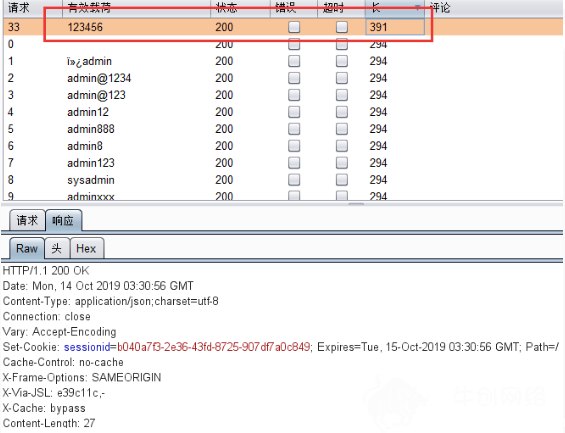

一.是否可以绕过登录->(抓包decode+爆破)[高风险]

Bug修复:

1.增强验证码机制。为了防止验证码被破解,可以适当地增加验证码生成的强度,例如中文图形验证码。

2.用户名或密码输入错误均提示“用户名或密码错误”,防止黑客获取到注册用户信息。

3.限制用户登录失败的次数。

4.在一定时间内限制IP登录失败的次数。

5.使用两因素认证策略

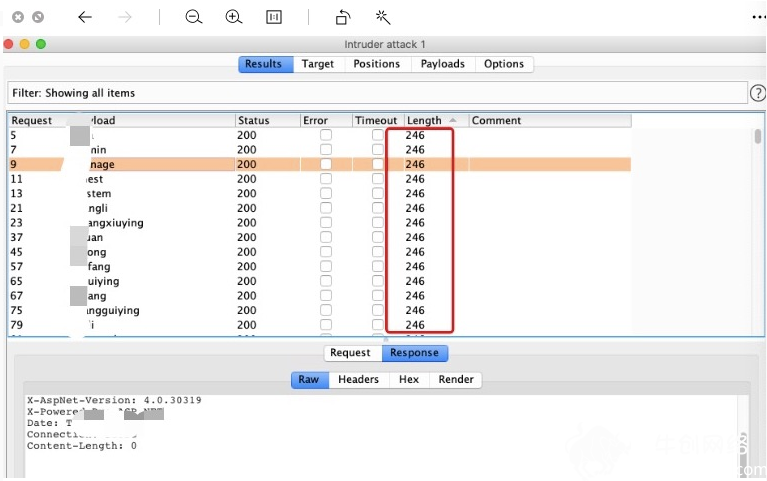

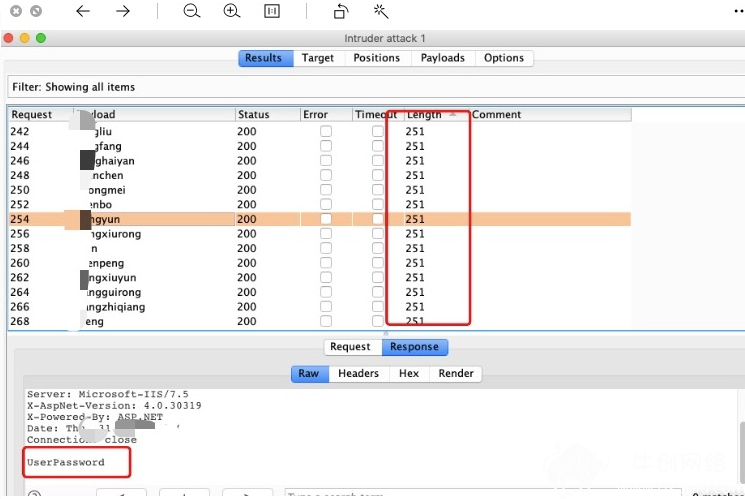

二.帐户/密码可以枚举[高风险]

漏洞描述:由于页面对输入的帐户和密码的响应不同,攻击者可以通过回声的不同枚举用户名,并获得该帐户名来破解弱密码。

Bug修复:

1.添加验证机制,例如验证码

2.添加token

3.统一身份验证失败,用户名或密码错误时的响应

三.帐户/密码是硬编码[高风险]

漏洞描述:帐户或密码被硬编码到页面中,只需要输入正确的用户名/密码/验证码。

Bug修复:

1.取消默认的硬编码配置,删除敏感信息,并禁止在前端登录框中直接存储纯文本。

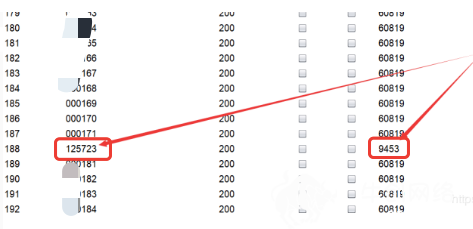

四.手机验证码爆破

条件:该页面没有图形验证码或图像验证码无效。后端对验证码输入错误的数量没有任何限制。验证码的时效性高于爆破时间。

Bug修复:

1.点击获取手机验证码,生成即时更新强图文验证码

2.限制输入错误的数量

3.缩短验证码的有效期

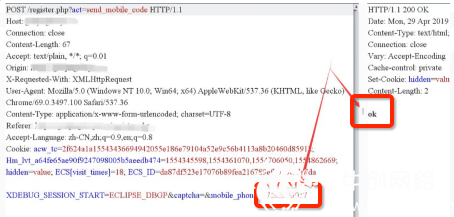

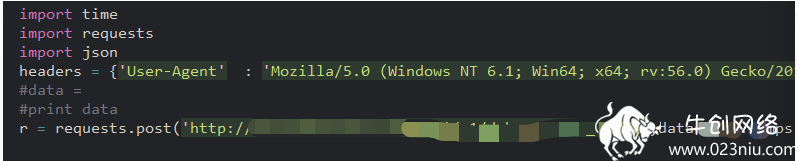

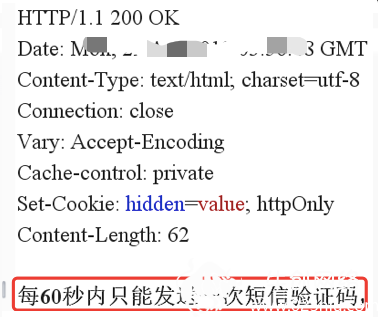

五.短信轰炸

现在,可以编写一个小程序,以周期性地将数据包发送到目标,以实现文本消息轰炸。

注意:为了防止被ban,可以暂停十秒钟,然后再发送下一个; 有时,尽管后端会对其进行验证,但仍有一些方法可以绕过1>删除Cookie值2>在电话号码后添加一个空格\ n

Bug修复:

1.后端在特定时间只能向同一手机号发送一条短信,并设置发送次数的上限

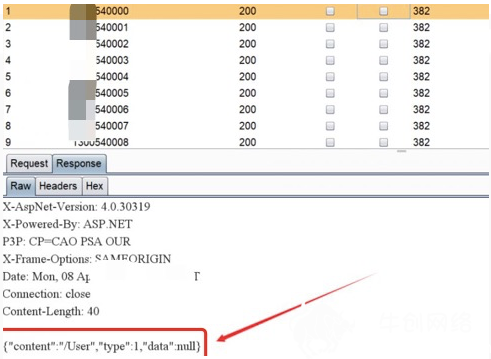

六.批量注册表单

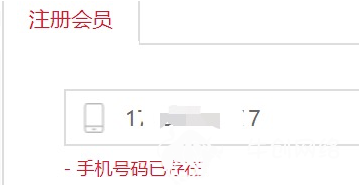

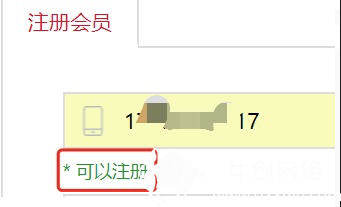

七.注册表单之覆盖注册

漏洞详细信息:此漏洞是指以前在手机中注册过的成员。由于存在此漏洞,因此手机号码可用于重复注册,并且它将覆盖以前注册的会员信息。

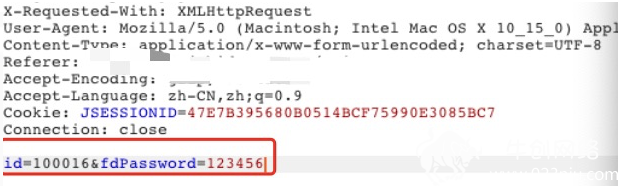

八.任何用户密码重置

漏洞描述:在密码更改表单上,通过修改数据包的特定数据来修改任何用户的密码。

Bug修复:

1.使用session来验证当前用户的权限

在以下情况下不一一列举。

1> Cookie值替换

2>跳过验证步骤

3>验证码未绑定到用户

九.图形验证代码绕过(从代码级别进行分析)

原理解释:

验证码(CAPTCHA)Completely Automated Public Turing test to tell Computers and Humans Apar —>全自动人机区分的图灵测试。

图形验证代码广泛应用于Web应用程序或客户端软件中,以防止暴力破解,机器注册等。不幸的是,许多开发人员一无所知,无法完成工作进度。

验证码常见的安全问题:1>验证码具有逻辑缺陷,可以绕过和逆转;

2>验证码过于简单容易被机器识别;

Q1:将验证代码是否出现在客户端浏览器中的判断逻辑

原理:某些系统默认情况下不显示验证码,仅在出现一定数量的用户验证错误后才会显示。

所以很好奇如何判断用户犯了几个错误?没有经验的开发人员可能会这样做:

1.在cookie中写一个标志,例如:loginErr = 1,随后的错误会累积。

2.在session中写一个标记,例如:loginErr = 1,随后的错误会累积。

问题出现了,如果攻击者提交不带cookie的HTTP请求怎么办? 还是攻击者重复不更新在cookie中提交loginErr值?

由于该程序无法获取cookie / sessionID,因此它将认为攻击者是第一次访问,并且验证代码将不会出现!

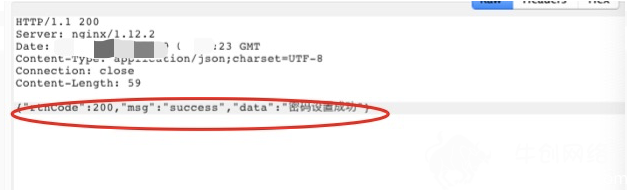

Q2:验证码没有过期,并且单个验证码可以重复使用

原理:在大多数情况下,验证码与Web服务器上的session值相对应。如果您完成验证并且没有将此会话标记为无效,则将重复使用相同的验证码。因此,攻击者可以在Cookie中使用固定的sessionID和固定的验证码字符串轻松爆炸。

还有一个非常常见的代码实现想法。通过重新下载验证码来完成更新会话的任务。开发人员最容易犯的错误之一就是将更新session的任务移交给客户端浏览器。例如:302重定向,甚至通过js、meta refresh重定向页面,以指导用户再次下载验证码。这些做法实际上是错误的。 如果用户拦截了重定向并且没有发出新的下载请求怎么办?仍然可以使用最后一个验证码吗? 开发人员需要这样做:验证码只能使用一次。使用后,它将立即失效,无法再次使用!

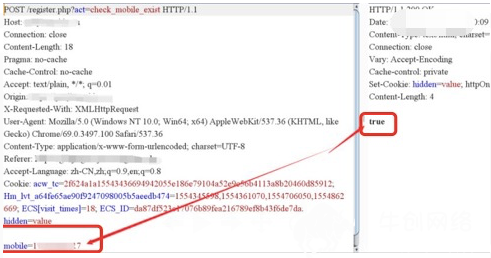

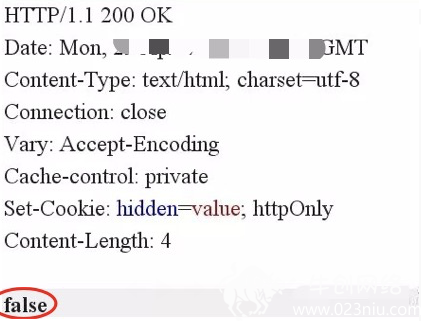

Q3将验证码内容输出到客户端

无论考虑什么,都不应将验证代码的内容发送到客户端cookie或将其输出到response headers的其他字段。 例如:验证码的MD5值和Base64转码太容易被黑客逆向破解以获取原始值。即使输出是固定的,也不安全。

Q4验证码太弱

带有逻辑错误的验证码通常具有太弱的常见问题。使用开源的tessertact OCR引擎,无需任何培训,也无需人工进行降噪处理,它可以识别Internet上的大多数验证码!

演示示例:验证码重放攻击

漏洞详细信息:测试发现,当用户登录时,验证码没有立即刷新,从而导致攻击者通过重放验证码来破坏登录名。

Bug修复:

1.验证码只能使用一次,使用后立即失效!一次一码。

2.验证码不应太弱。使用变形,干扰线,干扰背景色,更改字体等。

3.大型网站统一的安全验证码,并在各处使用相同的验证码界面。

相关热词搜索:登录渗透经验 注册渗透经验 账号渗透经验 密码渗透经验 验证码渗透经验 渗透经验介绍 重庆网络安全

上一篇:Pikachu靶场复现钓鱼攻击之Basic认证后数据无法发送到后台,PHP的HTTP身份验证机制仅在PHP作为Apache模块运行时有效

下一篇:执行分段免杀,使用Xor加密具有不同密钥的弹出cmd程序

Warning: file_put_contents(/www/wwwroot/www.023niu.com/caches/caches_tpl_data/caches_data/dbb9dfb7583cf7fc6b2203caae00938b.cache.php): failed to open stream: Permission denied in /www/wwwroot/www.023niu.com/phpcms/libs/classes/cache_file.class.php on line 60

人机验证(Captcha)绕过方法:使用Chrome开发者工具在目标网站登录页面上执行简单的元素编辑,以实现Captcha绕过

牛创网络: " 人机身份验证(Captcha)通常显示在网站的注册,登录名和密码重置页面上。 以下是目标网站在登录页面中排列的验证码机制。 从上图可以

2020-01-26 12:44:09 )9721( 亮了

自动发现IDOR(越权)漏洞的方法:使用BurpSuite中的Autozie和Autorepeater插件来检测和识别IDOR漏洞,而无需手动更改每个请求的参数

牛创网络: "自动发现IDOR(越权)漏洞的方法:使用BurpSuite中的Autozie和Autorepeater插件来检测和识别IDOR漏洞,而无需手动更改每个请求的参数

2020-01-30 14:04:47 )6601( 亮了

Grafana CVE-2020-13379漏洞分析:重定向和URL参数注入漏洞的综合利用可以在任何Grafana产品实例中实现未经授权的服务器端请求伪造攻击SSRF

牛创网络: "在Grafana产品实例中,综合利用重定向和URL参数注入漏洞可以实现未经授权的服务器端请求伪造攻击(SSRF)。该漏洞影响Grafana 3 0 1至7 0 1版本。

2020-08-12 14:26:44 )4750( 亮了

Nginx反向代理配置及反向代理泛目录,目录,全站方法

牛创网络: "使用nginx代理dan(sui)是http响应消息写入服务地址或Web绝对路径的情况。 写一个死的服务地址是很少见的,但它偶尔也会发生。 最棘手的是写入web绝对路径,特别是如果绝对路径没有公共前缀

2019-06-17 10:08:58 )4229( 亮了

fortify sca自定义代码安全扫描工具扫描规则(源代码编写、规则定义和扫描结果展示)

牛创网络: "一般安全问题(例如代码注入漏洞),当前fortify sca规则具有很多误报,可通过规则优化来减少误报。自带的扫描规则不能检测到这些问题。 需要自定义扫描规则,合规性角度展示安全风险。

2020-02-12 10:49:07 )3843( 亮了

整理几款2020年流行的漏洞扫描工具

牛创网络: "漏洞扫描器就是确保可以及时准确地检测信息平台基础架构的安全性,确保业务的平稳发展,业务的高效快速发展以及公司,企业和国家 地区的所有信息资产的维护安全。

2020-08-05 14:36:26 )2886( 亮了

微擎安装使用技巧-微擎安装的时候页面显示空白是怎么回事?

牛创网络: "我们在公众号开发中,有时候会用到微擎,那我们来看一下微擎安装的时候页面显示空白是怎么回事吧

2019-06-08 15:34:16 )2444( 亮了

渗透测试:利用前端断点拦截和JS脚本替换对前端加密数据的修改

牛创网络: " 本文介绍的两种方法,虽然断点调试比JS脚本代码替换更容易,但是JS脚本代码替换方法可以实现更强大的功能,测试人员可以根据实际需要选择适当的测试方法

2020-01-07 09:34:42 )2233( 亮了

从工业界到学界盘点SAS与R优缺点比较

牛创网络: "虽然它在业界仍然由SAS主导,但R在学术界广泛使用,因为它的免费开源属性允许用户编写和共享他们自己的应用程序 然而,由于缺乏SAS经验,许多获得数据分析学位的学生很难找到工作。

2019-07-13 22:25:29 )2014( 亮了

PayPal登录界面高危漏洞:分析身份验证机制,通过请求验证码质询服务端(reCAPTCHA challenge),获取注册邮箱和明文密码

牛创网络: "PayPal登录界面高危漏洞:分析身份验证机制,通过请求验证码质询服务端(reCAPTCHA challenge),获取PayPal注册邮箱和明文密码。

2020-02-03 10:43:56 )1931( 亮了