APP扫码安全:讨论Firefox IOS v10浏览器中的代码扫描XSS漏洞

摘要:我们几乎所有人都使用手机的代码扫描功能,但是您是否想知道,如果您信任的应用程序的代码扫描功能中发生安全错误,让我们谈谈Firefox IOS v10浏览器中的代码扫描XSS漏洞。

我们通常访问网站的方式是打开浏览器,然后在地址栏中输入网站地址。 这种方法通常很烦人,因此一些网站访问者通常会生成二维码图片以方便用户使用。 直接代码扫描访问,只要用户的手机扫描代码即可跳转到目标访问网站,或在用户的手机上显示相应的信息。 我们几乎所有人都使用手机的代码扫描功能,但是您是否想知道,如果您信任的应用程序的代码扫描功能中发生安全错误,会发生什么情况? 今天,让我们谈谈Firefox IOS v10浏览器中的代码扫描XSS漏洞。

Firefox IOS浏览器说明

根据Apple App Store的说明,Firefox IOS v10添加了更多新功能,一个可以隐藏不必要的显示图片的简约用户界面,并添加了可以突出显示浏览历史记录和最新信息的QR码扫描功能。

换句话说,从Firefox IOS v10开始,Firefox移动浏览器添加了二维码扫描功能,该功能使用WebKit Web视图组件加载内容,其余为SWIFT体系结构,该体系结构已包含在Firefox漏洞测试中。

使用javascript URI构建XSS

那么,如何在这里找到其代码扫描功能的漏洞? 是构造一个javascript URI表单来替换二维码中的URL,然后查看代码扫描功能如何判断,将其视为普通文本还是作为javascript代码执行。 让我们尝试一下。

在这里,我们使用了一个良好的二维码生成网站https://www.the-qrcode-generator.com/,并在其中输入您的内容以自动生成二维码。 因此,我们输入以下javascript URI表单内容来查看:

javascript:fetch(‘/’).then(res=>res.text()).then(data=>alert(data));

javascript:alert(document.body.innerHTML);

以上两个javascript URI函数用于获取用户最近一次在浏览器中浏览过的网站的信息。 因此,假设当前用户正在浏览google.com,但他想通过Firefox扫描代码访问另一个网站,那么如果扫描代码的嵌入内容是我们的javascript URI,则在扫描代码时会弹出 列出有关其访问google.com的一些相关信息。

因此,以这种方式,由于JavaScript代码执行可以在此时完成,恶意攻击者也可以使用它来窃取用户cookie或其他相关信息。 此攻击的范围不仅限于访问网站地址。 它可以用于实施多种攻击方案,例如浏览器的阅读模式。

浏览器阅读模式下的XSS漏洞触发

阅读模式是浏览器向用户提供的最低限度的阅读体验。 在此模式的加载过程中,浏览器将删除一些不必要的代码,框架,其他嵌入式元素的呈现以及广告的干扰。 同样,我使用之前生成的表单来查看是否可以在阅读模式下实现XSS。

其中,http:// localhost:6571将在执行代码后跳出。 这是javascript的window.location.href的用法,可以将其构造为这样的跳转链接:

http://localhost:6571/reader-mode/page?url=https://wwww.anysite.com

最后添加任何网站URL可能会与其他漏洞配合使用,从而进一步威胁用户信息。

XSS触发器用于本地文件加载过程

此漏洞可用于触发在手机上加载某些本地文件。 扫描代码后,将加载本地文件。 以文件file:///test.html为例:

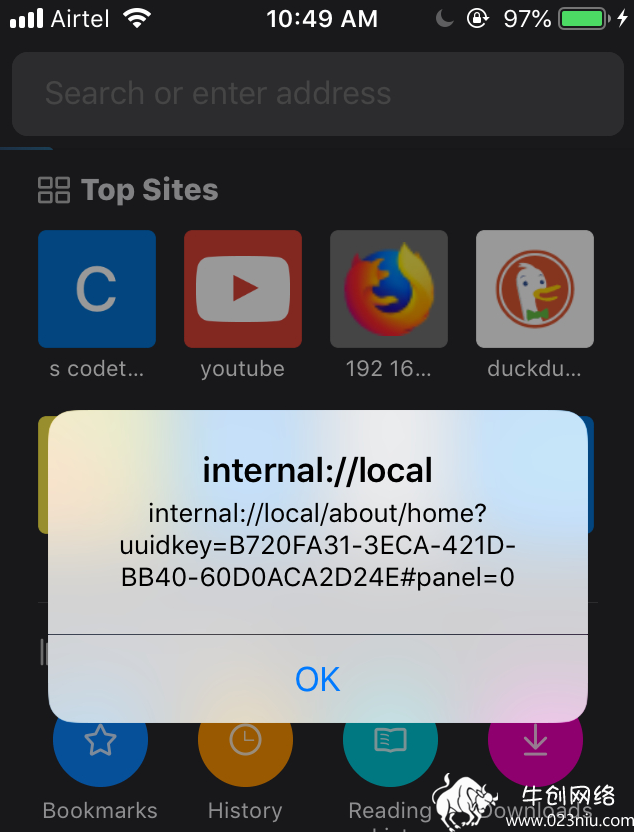

用于内联页面加载过程的XSS触发器

XSS是在伪协议internal://页面加载过程中形成的,例如:

CSP绕过

该漏洞也可以用来绕过CSP限制。 例如,网站仅限于从其自身访问内容,例如以下代码方案:

// test.php

<?php

header("Content-Security-Policy: default-src 'self'");

if(isset($_GET['xss'])) {

echo $_GET['xss'];

}

?>

因此,即使有这样的限制,我们构建的二维代码javascript代码也可以不受限制地运行。

其他场景

您也可以在页面上搜索选定的文本。 如果所选文本为javascript URI形式,则Firefox移动浏览器将在其中执行JS代码。 幸运的是,它还可以用于将用户定向到其他恶意网站。

其他浏览器中的此漏洞

除Firefox外,适用于IOS的Opera mini还具有上述XSS漏洞。 我们已及时通知Opera官方,但到目前为止他们尚未做出回应。

漏洞分析

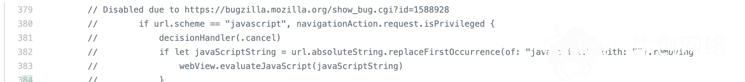

从v10到v19,Firefox在地址栏中支持javascript URI调用,因此存在上述XSS可能性。

向Firefox报告后,他们及时从地址栏中删除了javascript URI函数。漏洞也获得CVE-2019-17003的分配。

相关热词搜索:APP扫码安全 Firefox IOS v10浏览器 代码扫描 XSS漏洞

上一篇:操纵BGP Communities来实现劫持攻击

下一篇:“空字节溢出”漏洞:对一个标准Web应用的用户输入点进行Fuzzing测试

Warning: file_put_contents(/www/wwwroot/www.023niu.com/caches/caches_tpl_data/caches_data/dbb9dfb7583cf7fc6b2203caae00938b.cache.php): failed to open stream: Permission denied in /www/wwwroot/www.023niu.com/phpcms/libs/classes/cache_file.class.php on line 60

人机验证(Captcha)绕过方法:使用Chrome开发者工具在目标网站登录页面上执行简单的元素编辑,以实现Captcha绕过

牛创网络: " 人机身份验证(Captcha)通常显示在网站的注册,登录名和密码重置页面上。 以下是目标网站在登录页面中排列的验证码机制。 从上图可以

2020-01-26 12:44:09 )9724( 亮了

自动发现IDOR(越权)漏洞的方法:使用BurpSuite中的Autozie和Autorepeater插件来检测和识别IDOR漏洞,而无需手动更改每个请求的参数

牛创网络: "自动发现IDOR(越权)漏洞的方法:使用BurpSuite中的Autozie和Autorepeater插件来检测和识别IDOR漏洞,而无需手动更改每个请求的参数

2020-01-30 14:04:47 )6603( 亮了

Grafana CVE-2020-13379漏洞分析:重定向和URL参数注入漏洞的综合利用可以在任何Grafana产品实例中实现未经授权的服务器端请求伪造攻击SSRF

牛创网络: "在Grafana产品实例中,综合利用重定向和URL参数注入漏洞可以实现未经授权的服务器端请求伪造攻击(SSRF)。该漏洞影响Grafana 3 0 1至7 0 1版本。

2020-08-12 14:26:44 )4755( 亮了

Nginx反向代理配置及反向代理泛目录,目录,全站方法

牛创网络: "使用nginx代理dan(sui)是http响应消息写入服务地址或Web绝对路径的情况。 写一个死的服务地址是很少见的,但它偶尔也会发生。 最棘手的是写入web绝对路径,特别是如果绝对路径没有公共前缀

2019-06-17 10:08:58 )4233( 亮了

fortify sca自定义代码安全扫描工具扫描规则(源代码编写、规则定义和扫描结果展示)

牛创网络: "一般安全问题(例如代码注入漏洞),当前fortify sca规则具有很多误报,可通过规则优化来减少误报。自带的扫描规则不能检测到这些问题。 需要自定义扫描规则,合规性角度展示安全风险。

2020-02-12 10:49:07 )3846( 亮了

整理几款2020年流行的漏洞扫描工具

牛创网络: "漏洞扫描器就是确保可以及时准确地检测信息平台基础架构的安全性,确保业务的平稳发展,业务的高效快速发展以及公司,企业和国家 地区的所有信息资产的维护安全。

2020-08-05 14:36:26 )2890( 亮了

微擎安装使用技巧-微擎安装的时候页面显示空白是怎么回事?

牛创网络: "我们在公众号开发中,有时候会用到微擎,那我们来看一下微擎安装的时候页面显示空白是怎么回事吧

2019-06-08 15:34:16 )2447( 亮了

渗透测试:利用前端断点拦截和JS脚本替换对前端加密数据的修改

牛创网络: " 本文介绍的两种方法,虽然断点调试比JS脚本代码替换更容易,但是JS脚本代码替换方法可以实现更强大的功能,测试人员可以根据实际需要选择适当的测试方法

2020-01-07 09:34:42 )2236( 亮了

从工业界到学界盘点SAS与R优缺点比较

牛创网络: "虽然它在业界仍然由SAS主导,但R在学术界广泛使用,因为它的免费开源属性允许用户编写和共享他们自己的应用程序 然而,由于缺乏SAS经验,许多获得数据分析学位的学生很难找到工作。

2019-07-13 22:25:29 )2015( 亮了

PayPal登录界面高危漏洞:分析身份验证机制,通过请求验证码质询服务端(reCAPTCHA challenge),获取注册邮箱和明文密码

牛创网络: "PayPal登录界面高危漏洞:分析身份验证机制,通过请求验证码质询服务端(reCAPTCHA challenge),获取PayPal注册邮箱和明文密码。

2020-02-03 10:43:56 )1935( 亮了