TP-Link已发布修补程序解决TP-Link Archer系列路由器漏洞可使Admin账户密码保护失效的问题

摘要:Internet路由器是无处不在的设备,可将我们连接到工作,服务和休闲场所,并且已不可或缺的一部分。 尽管它们对于我们与世界的连接至关重要,但它们却是我们每天使用的最不安全的设备之一

本文将分析TP-Link Archer C5(v4)路由器中发现的固件漏洞。 这是一个零日漏洞,以前尚未报告过,可能会影响家庭和企业环境。 如果利用此路由器漏洞,则远程攻击者可以通过局域网(LAN)上的Telnet控制路由器的配置,并通过局域网或广域网(WAN)连接到文件传输协议(FTP)服务器。

该漏洞被认为是至关重要的,因为它可以授予未经授权的第三方使用管理员权限访问路由器,这是该设备上所有用户的默认设置,未经适当的身份验证。 在使用此类路由器启用访客Wi-Fi的商业网络上,风险更大。 如果将其放置在公司网络上,则受损的路由器可能会成为攻击者的切入点以及侦察和横向移动策略的枢纽。

最后一部分是TP-Link发布的补丁程序,用于解决其固件问题。

密码溢出问题

在研究如何发现此问题之前,一种描述此缺陷的简短方法是一个易受攻击的HTTP请求,该请求会使用户的密码无效。 在各种溢出问题中,当将比预期的字符串长度短的字符串作为用户密码发送时,密码值会失真为某些非ASCII字节。

但是,如果字符串太长,密码将完全无效,并由空值代替。 此TP-Link设备只有一种用户类型(具有root特权的admin),并且所有进程均由该用户在此访问级别下运行,这可以使攻击者以admin的身份操作并接管该设备。

触发路由器漏洞

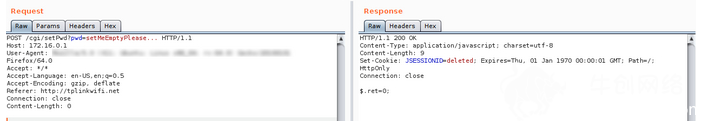

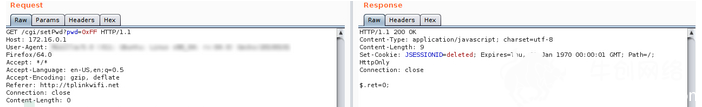

当我们调查造成脆弱情况的原因时,我们可以看到,只需发送正确的请求即可访问设备。 参见图1,直观地看到我们用来说明此触发器的HTTP请求。

我们这里有两种类型的请求:可以说是安全的和易受攻击的。 对于对HTML内容的安全请求,必须验证两个参数:TokenID和JSESSIONID。 但是,此处的通用网关接口(CGI)验证仅基于引荐来源网址的HTTP标头。 如果与IP地址或与tplinkwifi.net关联的域匹配,则路由器的主要服务HTTPD会将其识别为有效。

图1:易受攻击的HTTP POST请求未验证所需的参数

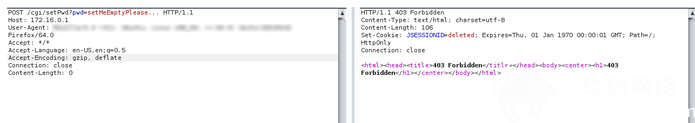

如果引荐来源网址已从标头中删除,则请求将返回“禁止”响应。

图2:从请求HTTP响应中删除的Reffer标头返回“ 403 Forbidden”

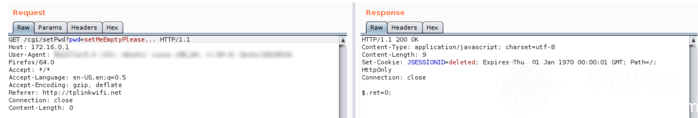

此问题以相同的方式影响HTTP POST和GET请求,并且当字符串长度超过允许的字节数时,将取消管理员密码。

图3:HTTP GET请求也使密码无效

分析固件

此时,在看到这些请求使密码无效之后,我们要分析设备的固件。 由于固件并不总是可以在供应商的网站上获得,因此我们必须从设备的闪存芯片中提取固件。

使用内存芯片的版本号,可以更轻松地在线查找有关它的更多信息,并且我们能够使用芯片夹和二进制文件分析工具BinWalk直接从芯片中提取固件。

请注意,在提取过程中,有一个RSA私钥存储在内存中。 访问Web服务时,此密钥用于加密和解密用户密码。

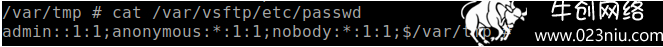

解压缩固件后,我们发现登录数据存储在rootfs / etc文件夹中。 默认的用户名和密码非常弱。 保留默认组合将允许访问FTP服务器并授予控制台访问权限。 如此弱的密码具有几乎任何人都可以猜到的很多访问权限,但不幸的是,它也是传播僵尸网络恶意软件(例如Mirai)的自动攻击的来源。

通过root级访问,我们现在可以控制二进制文件了。 我们也有TFTP,因此我们下载了MIPS gdbServer,它是Unix系统的控制程序,允许操作员从另一个系统远程调试其他程序。 这样,调试器不需要驻留在同一设备上,只有我们要调试的可执行文件驻留在目标系统上。

我们将此工具与IDA(多处理器反汇编器和调试器)结合使用以进行静态和动态分析,因此我们可以找到路由器漏洞的来源,并使用此过程来说明在没有漏洞的情况下如何工作。 下面。 实际触发它。

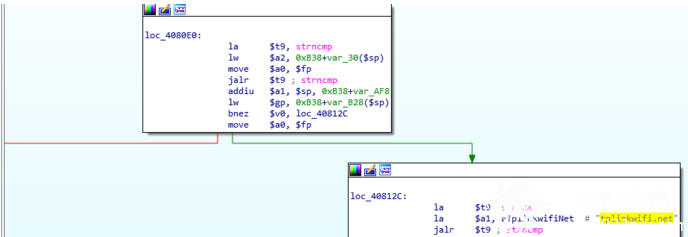

下图显示了在IDA上查看的已解析HTTP标头的相关部分:

图:已解析的HTTP标头,显示了引荐来源网址设置

请注意,此处使用函数strncmp来验证带有字符串tplinkwifi.net的Referrer标头。 上一个分支还验证了IP地址。 附加调试器以查看这些详细信息,并确认这确实是可利用的路由器漏洞。

漏洞要求

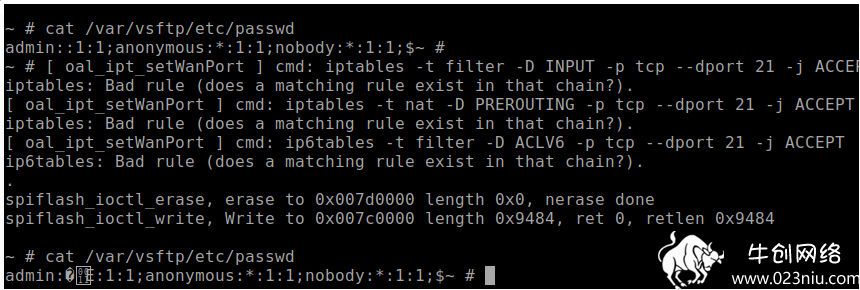

我们的下一步是检查当我们发送具有不同字符串长度的易受攻击的请求时,密码文件会如何处理。 首先,我们尝试发送只有几个字节的较短字符串。

图:使用较短的密码字符串发送HTTP GET请求

短字符串传递并损坏了密码文件。 结果,用户将无法登录,攻击者将无法登录。此问题影响Telnet,FTP和Web服务。

图:密码文件被用户提交的较短字节字符串破坏

接下来,我们尝试通过密码发送超过允许的字符数的密码。

图:通过发送长密码

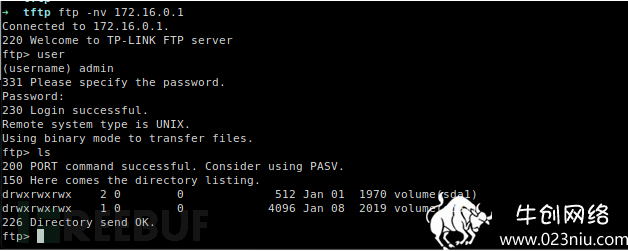

这次,密码完全无效,并且值现在为空。 从那时起,我们仅使用“ admin”作为用户名即可访问TELNET和FTP,而无需输入任何密码,这是默认情况下设备上唯一可用的用户。

图:管理员密码已过期

其他问题

在获得管理员访问权限而没有实际身份验证之后,我们发现该特定设备还允许在WAN上配置FTP。 此外,我们可以通过安全的HTTPS连接远程管理路由器,该连接也容易受到CGI攻击。 如果被恶意第三方使用,此路由器漏洞的影响可能是有害的。

攻击者不仅可以获得特权访问,而且合法用户也可以被锁定,并且不再能够通过用户界面登录Web服务,因为该页面将不再接受任何密码(用户不知道) 。 在这种情况下,受害者可能无法访问控制台,甚至无法访问外壳,并且可能无法重新建立新密码。 即使可以设置新密码,下一个易受攻击的LAN / WAN / CGI请求也将再次使密码无效。 因此,唯一的访问将是通过USB端口连接的FTP文件。

潜在影响的另一个方面是RSA加密密钥可能会失败,因为它不是为空密码值设计的。

最重要的是,受害者的设备FTP(如果配置为在WAN上使用)和Telnet(仅LAN)可以完全暴露给攻击者。

易受攻击的路由器比比皆是-如何保护您的数据

TP-Link路由器上最近出现的严重漏洞是物联网(IoT)安全世界中一个较大问题的一部分。 根据美国消费者协会的一项研究,当今几乎每个家庭都在使用路由器,但是由于安全漏洞,六分之三的路由器尚未完全更新。 当这些缺陷浮出水面时,它们使数百万家庭和企业用户面临数据泄露的风险。 这不仅是文本信息的泄漏,例如网络摄像头,监视器和其他使用同一路由器连接到Internet的家庭连接设备的视频。

为了减轻这些风险,用户必须更加注意路由器的安全性,第一件事就是更改默认密码。 如果设备不允许更改用户名和密码,那么这无疑是查看更多故障的可靠方法。 使用无法更改密码的默认设备的企业应应用缓解措施,并在可能的情况下为此类设备访问启用两因素身份验证(2FA)。

TP-Link修补程序

TP-Link已发布修补程序,以解决TP-Link Archer C5 v4版本和可能公开的其他版本上的此问题。我们建议尽快修补设备。

相关热词搜索:TP-Link发布修补程序 解决系列路由器漏洞 Admin账户密码保护失效问题

上一篇:Ginp:Adobe Flash Player木马的新变种

下一篇:macOS 10.14.6 (18G87) -由于wait_for_namespace_event()中的竞争条件,导致内核使用后释放

人机验证(Captcha)绕过方法:使用Chrome开发者工具在目标网站登录页面上执行简单的元素编辑,以实现Captcha绕过

牛创网络: " 人机身份验证(Captcha)通常显示在网站的注册,登录名和密码重置页面上。 以下是目标网站在登录页面中排列的验证码机制。 从上图可以

2020-01-26 12:44:09 )9335( 亮了

自动发现IDOR(越权)漏洞的方法:使用BurpSuite中的Autozie和Autorepeater插件来检测和识别IDOR漏洞,而无需手动更改每个请求的参数

牛创网络: "自动发现IDOR(越权)漏洞的方法:使用BurpSuite中的Autozie和Autorepeater插件来检测和识别IDOR漏洞,而无需手动更改每个请求的参数

2020-01-30 14:04:47 )6436( 亮了

Grafana CVE-2020-13379漏洞分析:重定向和URL参数注入漏洞的综合利用可以在任何Grafana产品实例中实现未经授权的服务器端请求伪造攻击SSRF

牛创网络: "在Grafana产品实例中,综合利用重定向和URL参数注入漏洞可以实现未经授权的服务器端请求伪造攻击(SSRF)。该漏洞影响Grafana 3 0 1至7 0 1版本。

2020-08-12 14:26:44 )4492( 亮了

Nginx反向代理配置及反向代理泛目录,目录,全站方法

牛创网络: "使用nginx代理dan(sui)是http响应消息写入服务地址或Web绝对路径的情况。 写一个死的服务地址是很少见的,但它偶尔也会发生。 最棘手的是写入web绝对路径,特别是如果绝对路径没有公共前缀

2019-06-17 10:08:58 )4037( 亮了

fortify sca自定义代码安全扫描工具扫描规则(源代码编写、规则定义和扫描结果展示)

牛创网络: "一般安全问题(例如代码注入漏洞),当前fortify sca规则具有很多误报,可通过规则优化来减少误报。自带的扫描规则不能检测到这些问题。 需要自定义扫描规则,合规性角度展示安全风险。

2020-02-12 10:49:07 )3645( 亮了

整理几款2020年流行的漏洞扫描工具

牛创网络: "漏洞扫描器就是确保可以及时准确地检测信息平台基础架构的安全性,确保业务的平稳发展,业务的高效快速发展以及公司,企业和国家 地区的所有信息资产的维护安全。

2020-08-05 14:36:26 )2739( 亮了

微擎安装使用技巧-微擎安装的时候页面显示空白是怎么回事?

牛创网络: "我们在公众号开发中,有时候会用到微擎,那我们来看一下微擎安装的时候页面显示空白是怎么回事吧

2019-06-08 15:34:16 )2325( 亮了

渗透测试:利用前端断点拦截和JS脚本替换对前端加密数据的修改

牛创网络: " 本文介绍的两种方法,虽然断点调试比JS脚本代码替换更容易,但是JS脚本代码替换方法可以实现更强大的功能,测试人员可以根据实际需要选择适当的测试方法

2020-01-07 09:34:42 )2126( 亮了

从工业界到学界盘点SAS与R优缺点比较

牛创网络: "虽然它在业界仍然由SAS主导,但R在学术界广泛使用,因为它的免费开源属性允许用户编写和共享他们自己的应用程序 然而,由于缺乏SAS经验,许多获得数据分析学位的学生很难找到工作。

2019-07-13 22:25:29 )1903( 亮了

41款APP侵犯用户隐私权:QQ,小米,搜狐,新浪,人人均被通报

牛创网络: "随着互联网的不断发展,我们进入了一个时代,每个人都离不开手机。 但是,APP越来越侵犯了用户隐私权。12月19日,工业和信息化部发布了《关于侵犯用户权益的APP(第一批)》的通知。

2019-12-20 11:28:14 )1805( 亮了